O Rancher é uma plataforma de gerenciamento de containers em nível enterprise que centraliza a implantação, operação e governança de clusters Kubernetes. Ele fornece um plano de controle unificado para administrar ambientes Kubernetes on‑premises, edge e em nuvem, com forte ênfase em segurança, RBAC e gerenciamento do ciclo de vida.

Neste guia, você aprenderá a instalar o Rancher utilizando Docker no Rocky Linux 9 ou AlmaLinux 9, seguindo uma abordagem limpa e orientada a boas práticas, adequada para laboratórios, PoCs e ambientes de pequeno e médio porte.

Pré-requisitos

Antes de iniciar, garanta que os seguintes requisitos sejam atendidos:

- Instalação limpa do Rocky Linux 9 ou AlmaLinux 9

- Mínimo de 2 vCPUs e 4 GB de RAM (8 GB recomendados para produção)

- Usuário com privilégios de sudo

- Conectividade estável com a internet

- Liberação das portas 80 e 443 no firewall

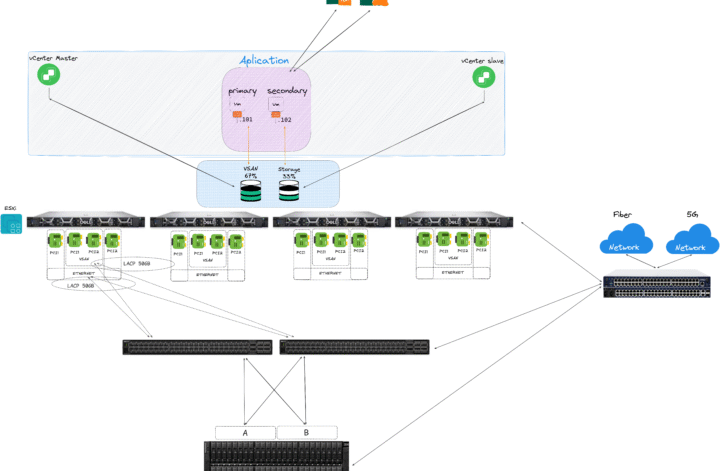

Este laboratório foi executado em um ambiente VMware vSphere Standalone, utilizando AlmaLinux 9 e o usuário root.

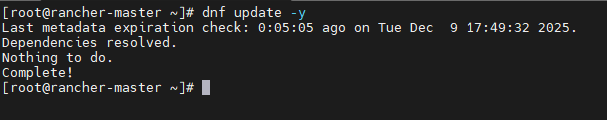

Etapa 1: Atualizar o Sistema Operacional

Inicie atualizando todos os pacotes do sistema para as versões mais recentes:

sudo dnf update -yApós a conclusão da atualização, reinicie o sistema:

sudo reboot

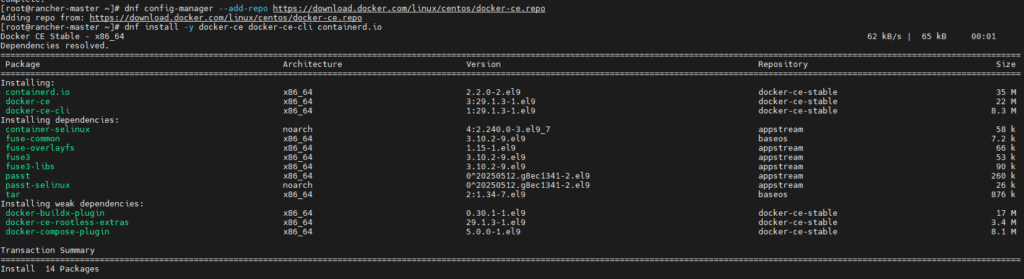

Etapa 2: Instalar o Docker Engine

O Rancher utiliza o Docker como runtime de containers. Por padrão, o Rocky Linux 9 e o AlmaLinux 9 vêm com Podman, que deve ser removido para evitar conflitos.

Remover Podman e Buildah

sudo dnf remove -y podman buildahAdicionar o Repositório do Docker

sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repoInstalar o Docker

sudo dnf install -y docker-ce docker-ce-cli containerd.io

Conceder Permissão ao Usuário Local

sudo usermod -aG docker $USER

newgrp dockerEtapa 3: Iniciar e Habilitar o Docker

Habilite o Docker para iniciar automaticamente com o sistema e inicie o serviço:

sudo systemctl enable docker --nowVerifique o status do serviço:

systemctl status dockerEtapa 4: Carregar Módulos de Kernel Necessários

Certifique-se de que os módulos de kernel necessários para rede e iptables estejam carregados:

sudo modprobe ip_tables

sudo modprobe ip_conntrack

sudo modprobe iptable_filter

sudo modprobe ipt_stateEsses módulos são essenciais para o funcionamento da rede do Kubernetes e dos componentes internos do Rancher.

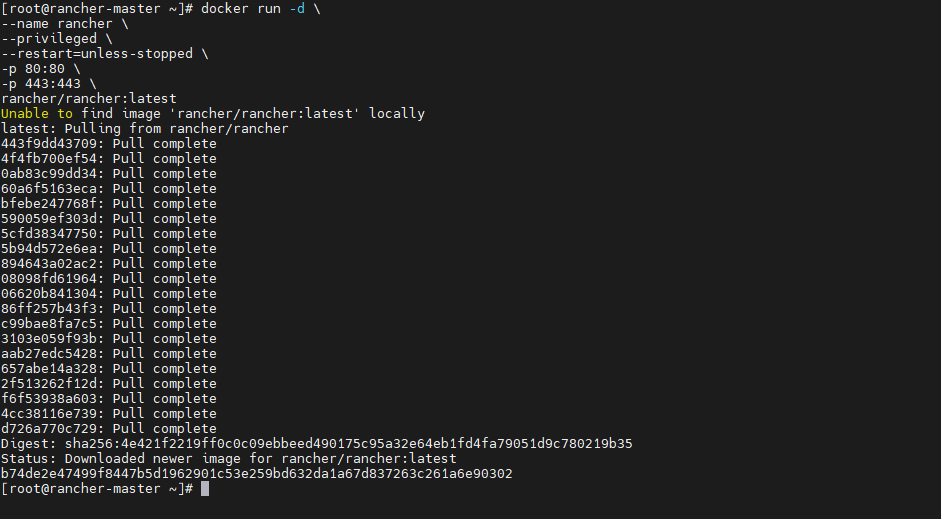

Etapa 5: Implantar o Rancher com Docker

Execute o comando abaixo para iniciar o container do Rancher:

sudo docker run -d \

--name rancher \

--privileged \

--restart=unless-stopped \

-p80:80 \

-p443:443 \

rancher/rancher:latest

O que esse comando faz

- Executa o Rancher em modo privilegiado

- Mapeia as portas 80 e 443 do host

- Garante reinício automático do container

- Baixa a versão mais recente da imagem do Rancher

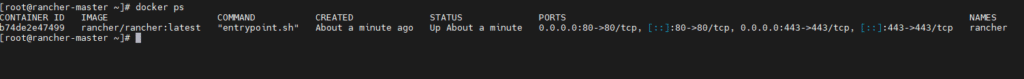

Verifique se o container está em execução:

docker ps

Caso necessário, consulte os logs:

docker logs rancherEtapa 6: Configurar o Firewall

Se o firewalld estiver ativo, libere as portas HTTP e HTTPS:

sudo firewall-cmd --add-service=http --permanent

sudo firewall-cmd --add-service=https --permanent

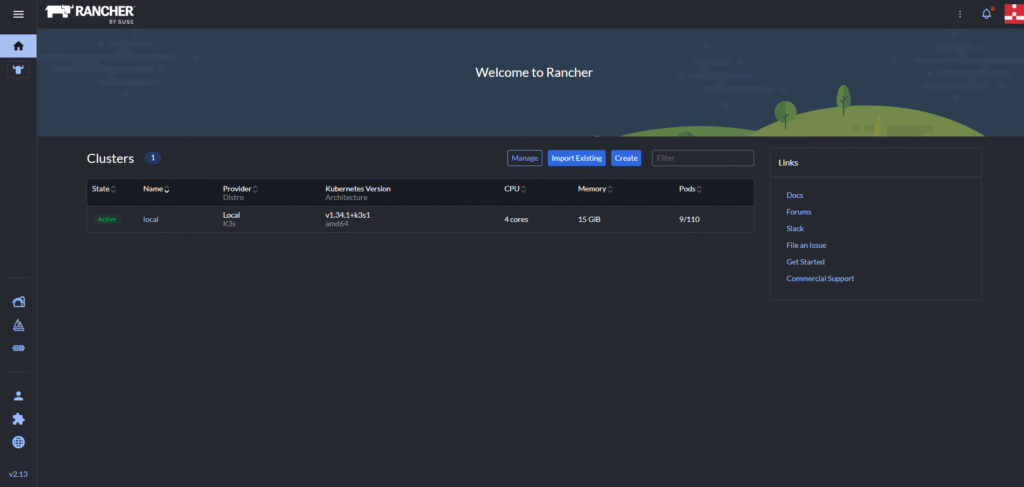

sudo firewall-cmd --reloadEtapa 7: Acessar a Interface Web do Rancher

Abra o navegador e acesse o Rancher utilizando o IP do servidor:

Aceite o aviso de segurança do navegador (certificado autoassinado).

Obter a Senha Inicial (Bootstrap)

docker logs rancher 2>&1 | grep"Bootstrap Password"Copie a senha exibida e utilize a opção Log in with Local User.

Em seguida, você deverá:

- Definir uma nova senha de administrador

- Aceitar o Contrato de Licença do Usuário Final (EULA)

Após concluir essas etapas, você será redirecionado para o dashboard do Rancher.

Validação Final

Com o Rancher operacional, você já pode:

- Criar ou importar clusters Kubernetes

- Aplicar políticas de segurança e RBAC

- Gerenciar workloads, namespaces e projetos

- Integrar monitoramento e logging

Conclusão

Você instalou com sucesso o Rancher no Rocky Linux 9 ou AlmaLinux 9. Essa implementação fornece uma base sólida para gerenciamento centralizado de Kubernetes, com governança e escalabilidade em nível corporativo.

O Rancher é um componente estratégico para organizações que adotam containers e Kubernetes em escala. Explore recursos avançados como multi‑cluster management, Fleet, automação e hardening de segurança para extrair o máximo valor da sua plataforma.

Para mais conteúdos sobre infraestrutura, cloud e datacenter, acompanhe o Techpoli.