Olá amigos, depois depois de muito tempo sem postar retorno trazendo algo simples.

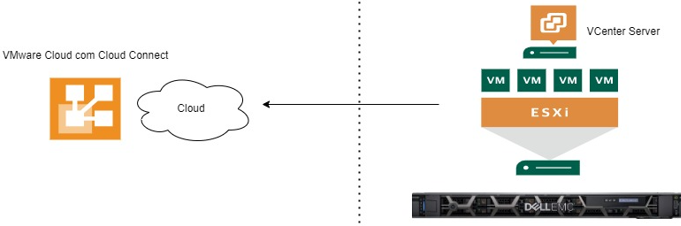

Vejo muitas pessoas com duvidas neste assunto, então vamos explicar de uma maneira didática e simples como replicar uma maquina virtual do seu parque ESXI para o VMware Cloud (VCLOUD) . Está uma demanda que vem crescendo de pessoas saindo do on-premise para cloud.

O que será necessário:

- Uma licença vCenter Server que suporte replicação ( As licenças Standard, Enterprise e Enterprise Plus suportam replicação)

- Uma licença do Veeam Backup & Replication que seja igual ou superior à edição Standard

- Uma rede que conecte o vCenter Server, o repositório de backup e o destino de replicação.

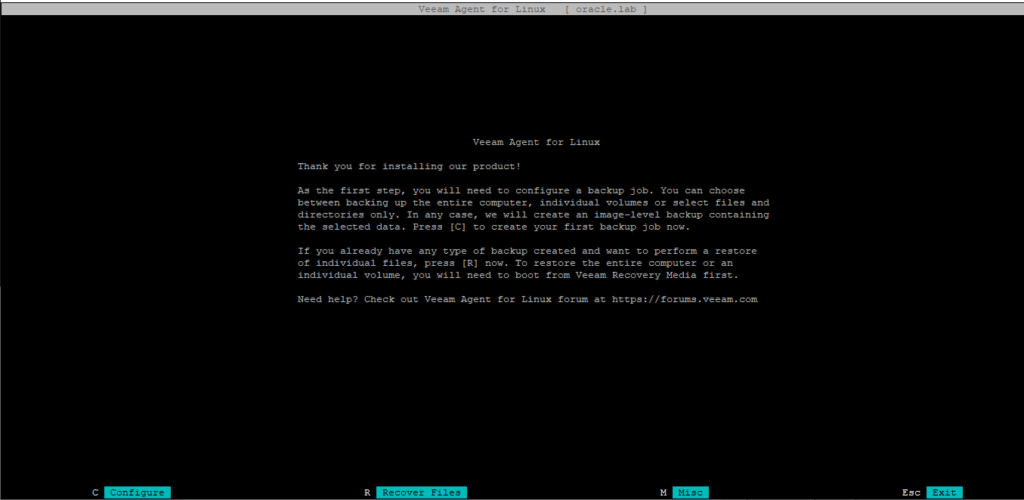

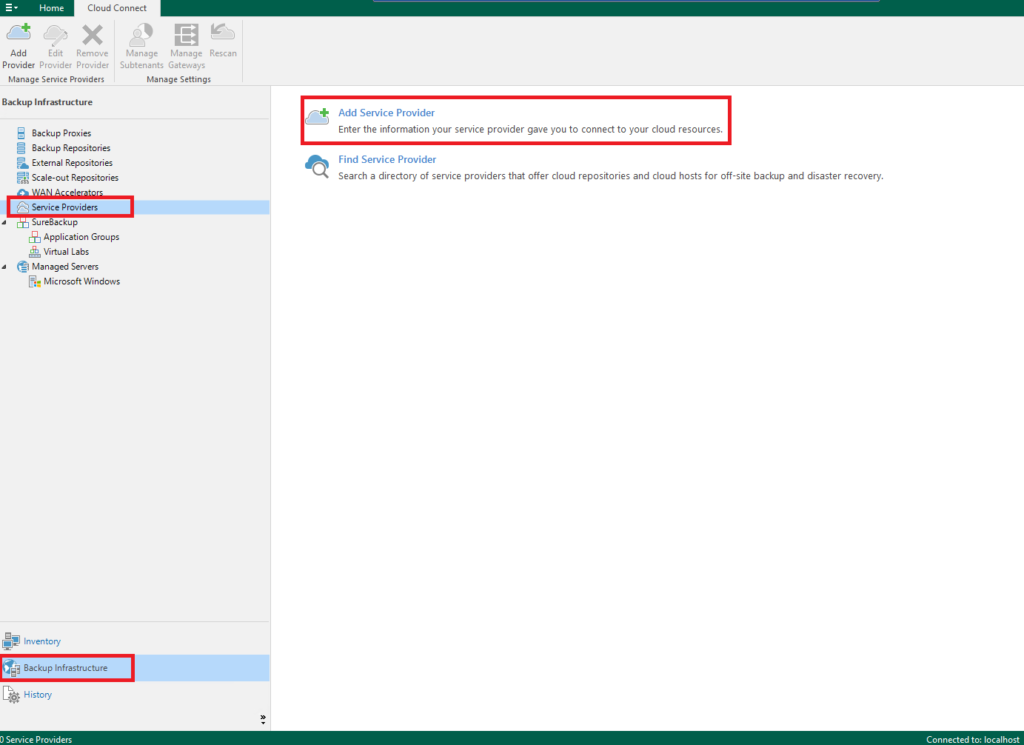

Vamos começar a configuração do JOB de replicação abrindo o Veeam Backup Server indo no caminho abaixo:

Passo 1

Backup Infrastructure / Service Provider / Add Service Provider

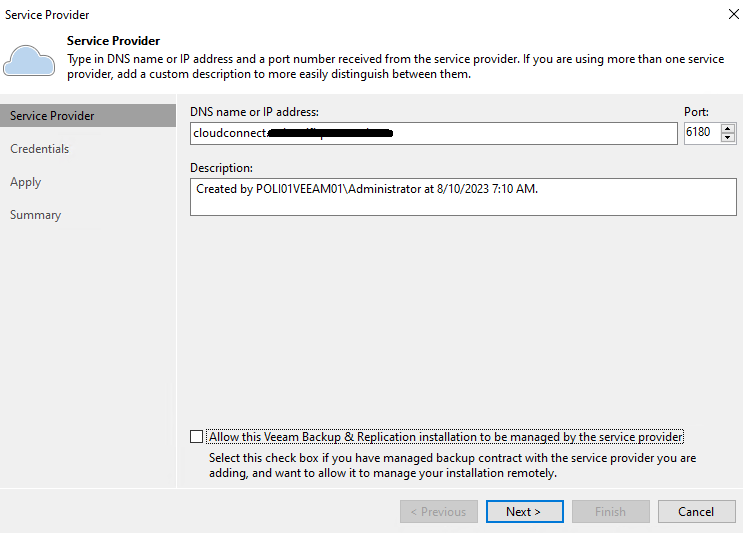

Passo 2

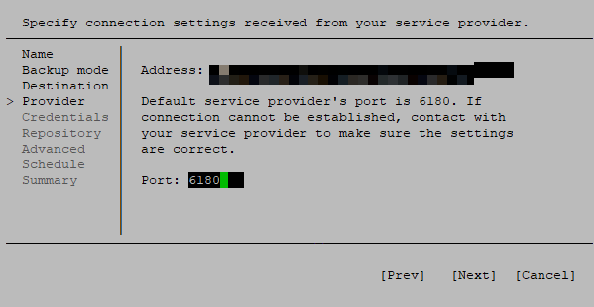

No passo de numero dois vamos adicionar o endereço (URL) informado por seu provedor de nuvem. E clicar na opção Next para avançar a configuração do seu JOB.

Nota: A porta 6180 é a padrão utilizada por muitos, porem pode acontecer de ser utilizado outra porta para essa comunicação.

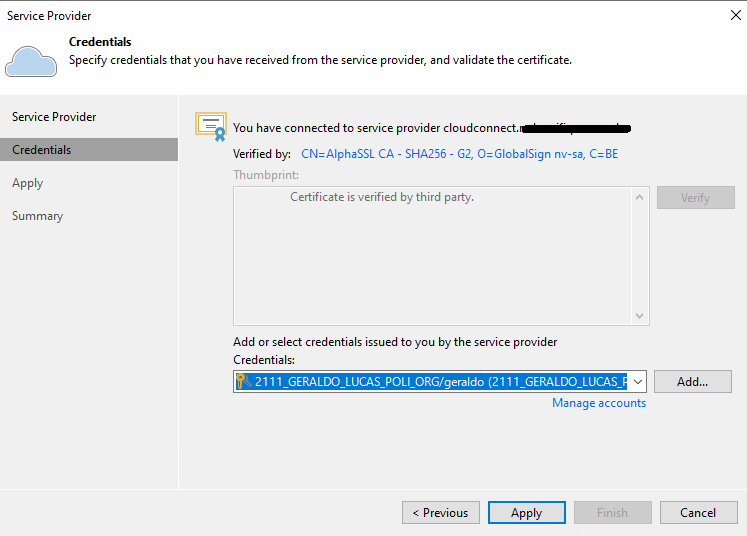

Passo 3

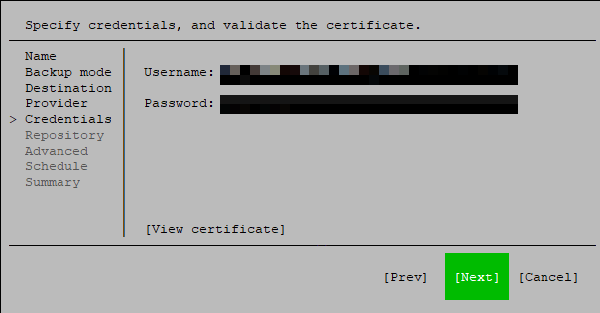

No passo de numero três vamos informar as credenciais e clicar na opção Next para avançar a configuração do seu JOB. Porem vamos entender como a credencial abaixo é composta

Nota: A credencial é composta pelo nome da organização e o usuário do VMware Cloud, então por mais que o provedor tenha fornecido as credenciais, você mesmo pode ir até o painel e criar um usuário especifico para o Veeam .

Exemplo: nome-da-minha-org-vmware-cloud/usuario-de-acesso

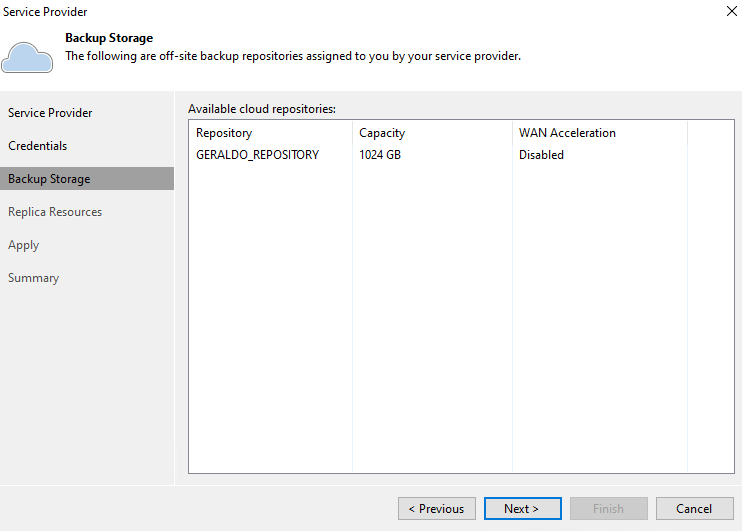

Passo 4

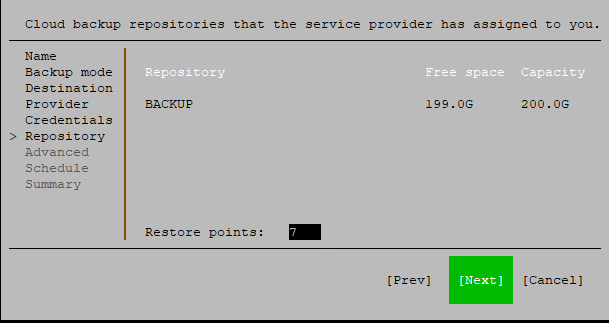

No passo de numero quatro será importante observar se o seu provedor forneceu repositório de backup ou apenas ambiente para replicação em nuvem. No caso abaixo podemos ver um repositório de 1TB. Com isso podemos avançar a configuração do JOB.

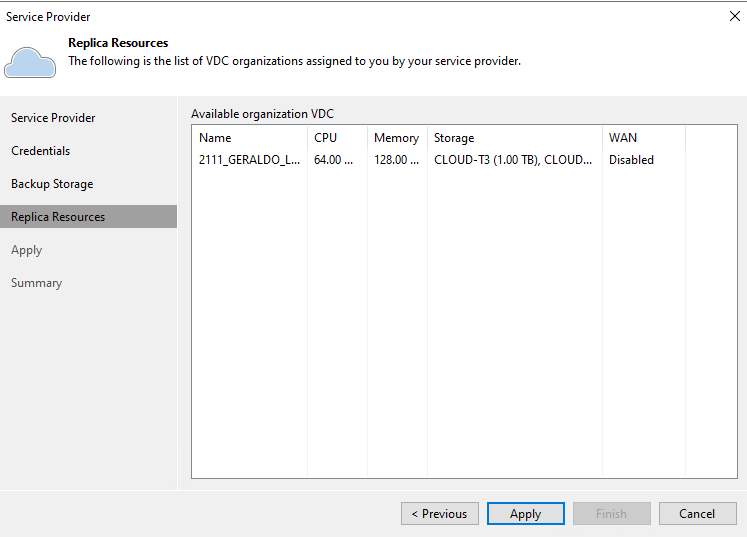

Passo 5

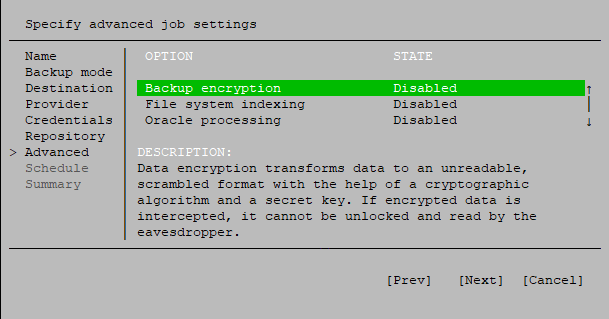

Nenhuma configuração se faz necessário neste estagio, veremos listados os seus recursos dentro do VMware Cloud para replicação do seu ambiente virtual. Se tudo estiver de acordo com seu contratado pode ser aplicado as configurações.

Nota: Pode aparecer mais de um tennant dependendo da quantidade de virtuais datacenter que serão utilizados ou contratados pelo cliente.

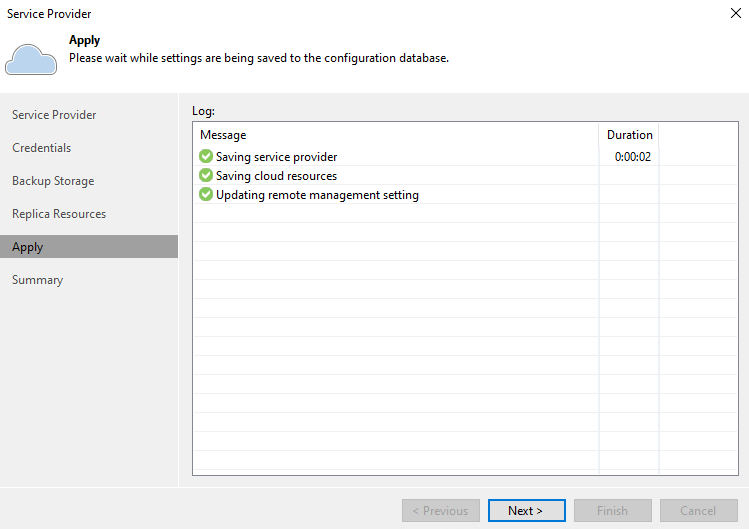

Passo 6

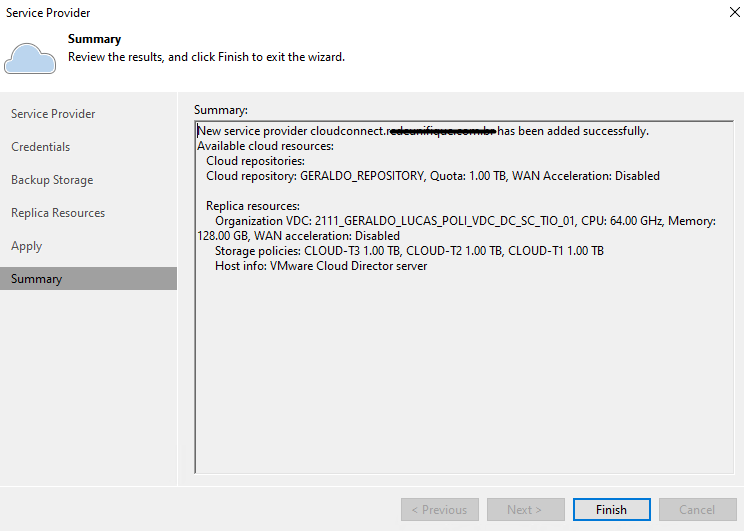

Abaixo podemos ver nos logs se todas as configurações ocorreram bem. Caso algo falhe durante a configuração do seu JOB retorne e revise as informações cadastradas.

Passo 7

Por fim podemos validar todos os recursos que foram configurados. Com isso pode ser finalizado a configuração.

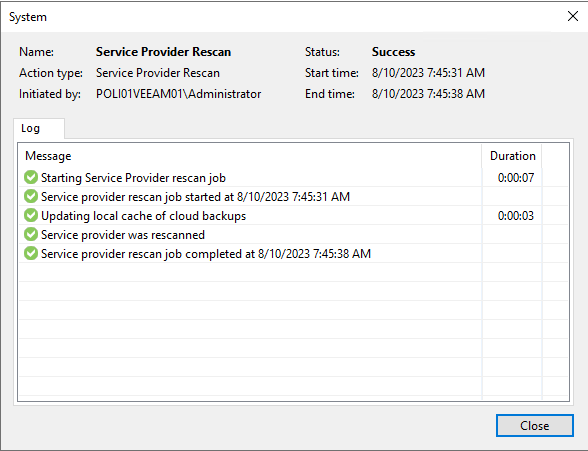

Passo 8

Após finalizado o passo acima o Veeam vai disparar um JOB para fazer o rescan em toda a infraestrutura de Service Provider, caso retorne sucesso você pode iniciar a configuração do seu JOB.

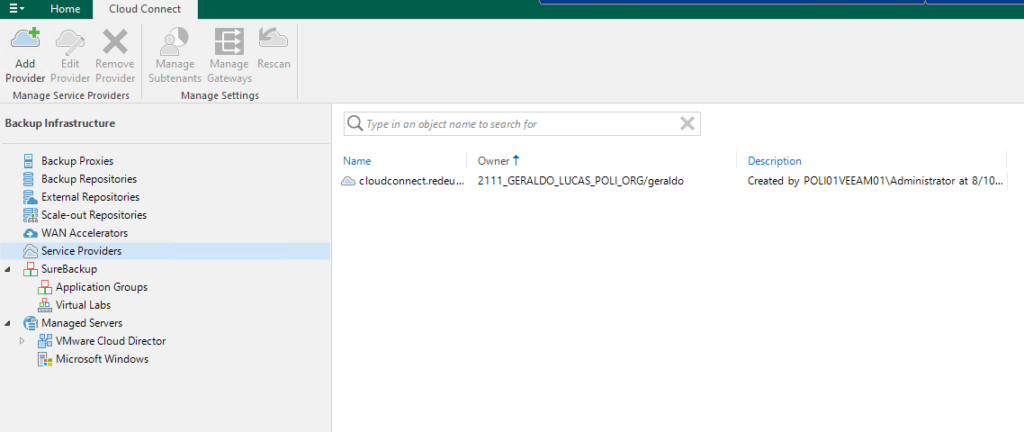

Passo 9

Simples, nosso Service Provider está cadastrado e disponível para realizar a replicação para seu provedor de nuvem.

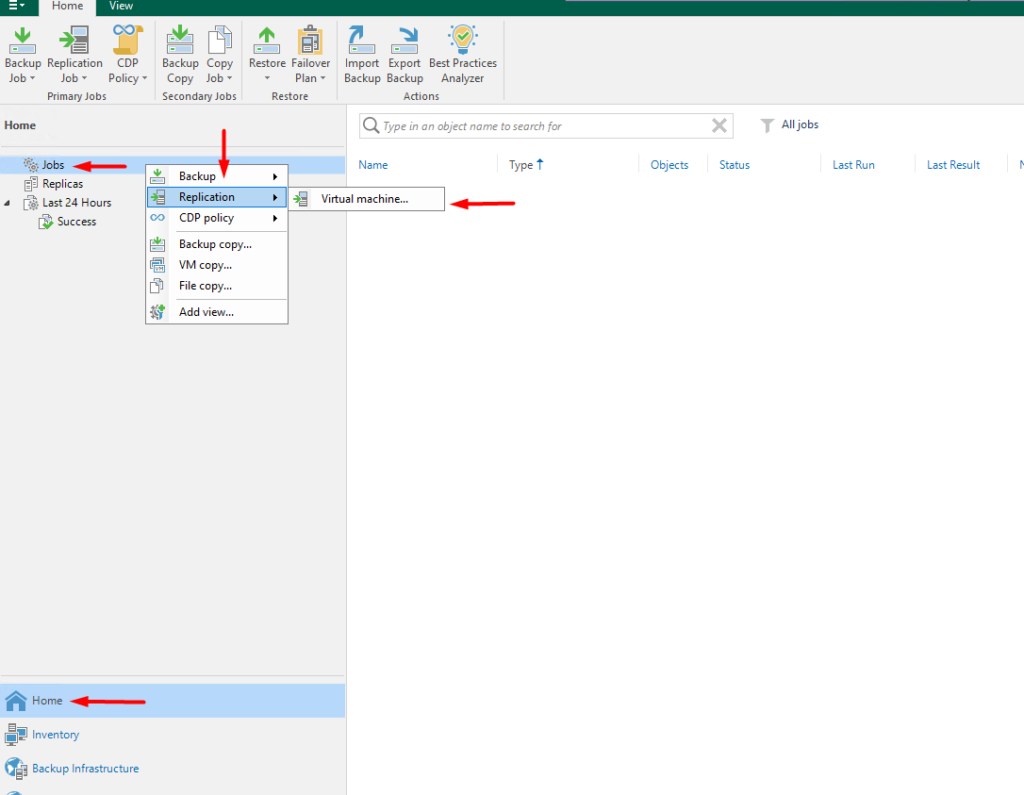

Passo 10

O passo de numero dez presume que você já tenha um host ESXI ou um VCenter Server cadastrado na infraestrutura do Veeam contendo suas maquinas virtuais . Em próximo artigo podemos focar apenas no cadastramento dos hosts e clusters VMware no Veeam.

Agora nosso próximo passo é criar um JOB para replicar a maquina virtual do seu ambiente on-premis para cloud

Vamos fazer a configuração do JOB no caminho abaixo:

Home / Jobs / Replication / Virtual Machine

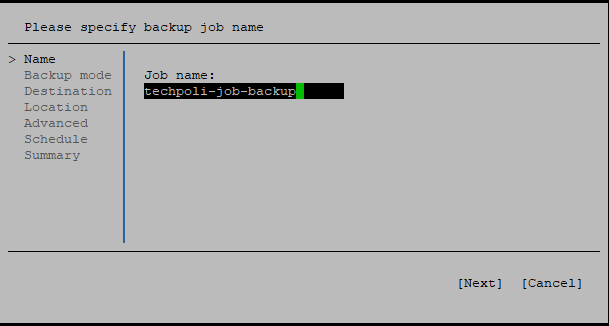

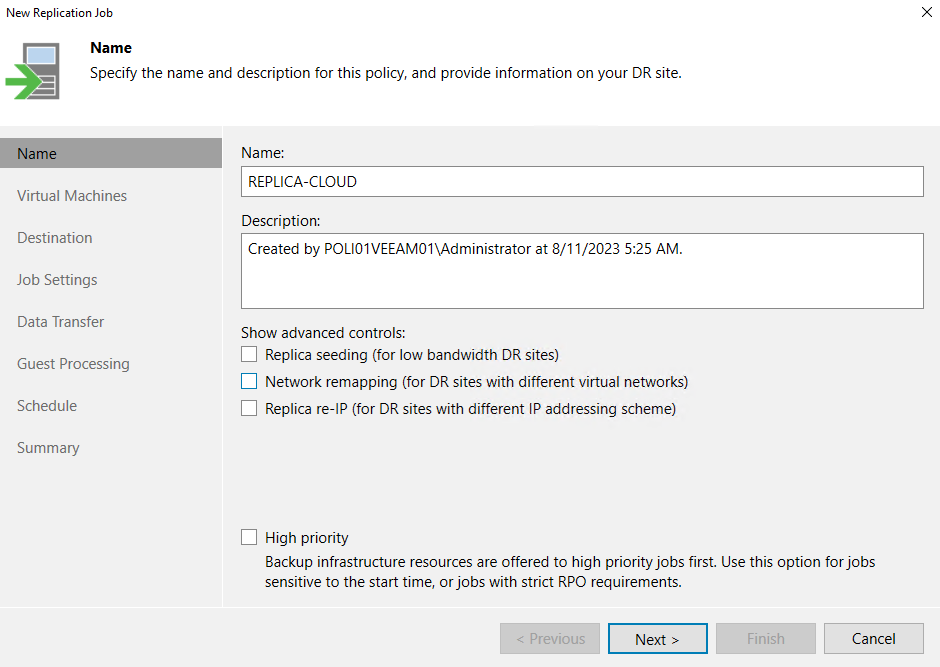

Passo 11

Note abaixo que no JOB de replica temos varias configurações especificas para mudança de placa de redes, baixo consumo de link e mudança de endereçamento. Neste momento não entraremos em nenhuma destas opções. Será tratado em um próximo post.

Abaixo foi colocado no campo Name a opção de nome desejada e avançado para próxima aba de configuração.

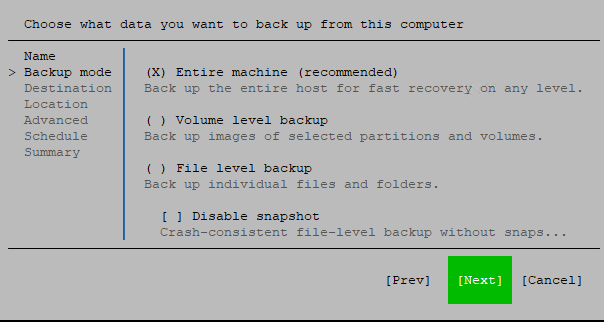

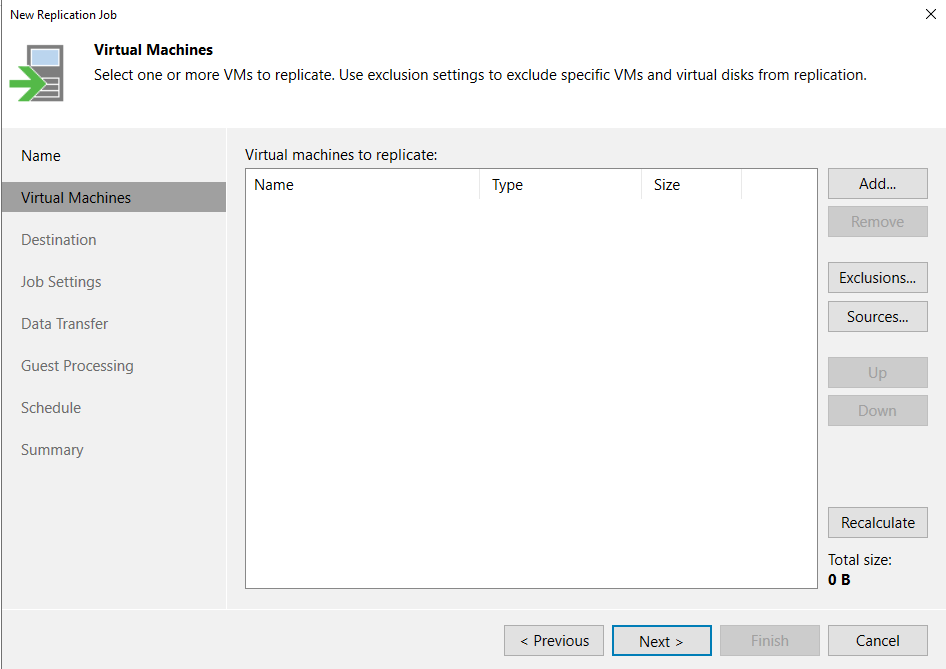

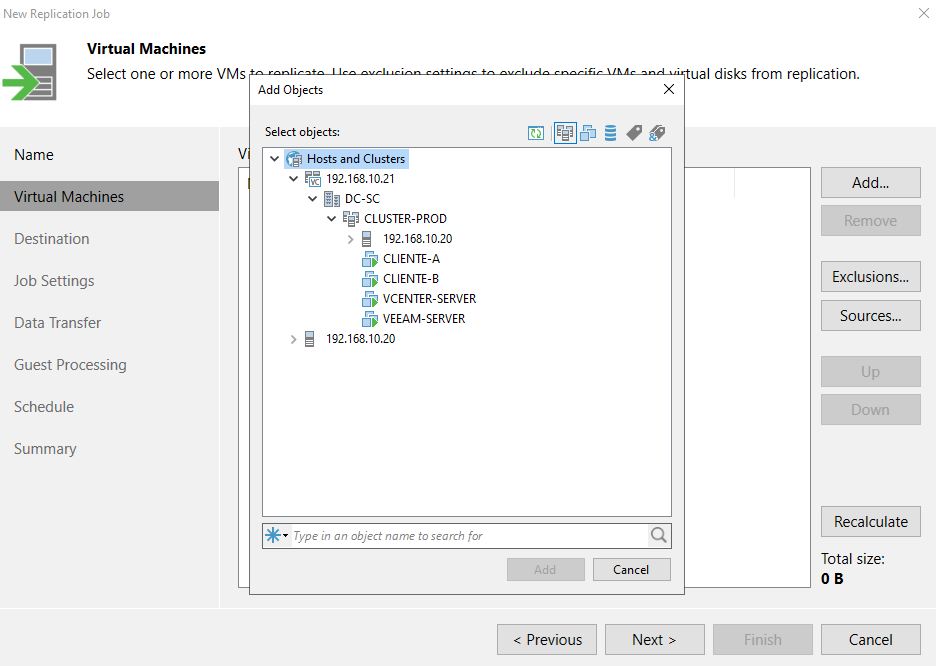

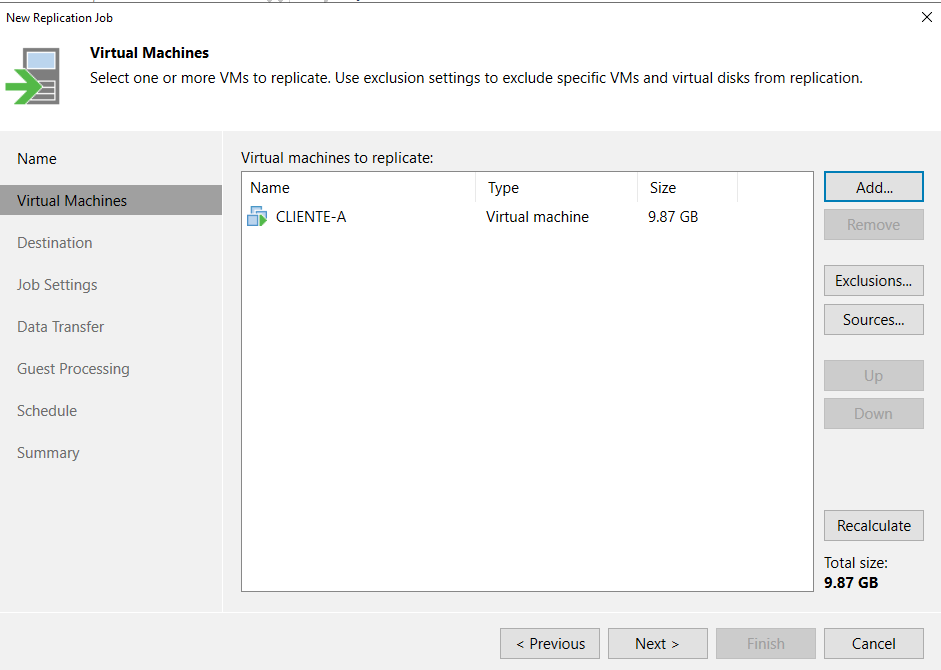

Passo 12

Abaixo podemos ver que na opção de Virtual Machines podemos escolher quais maquinas do nosso ESXI ou VCenter Server podemos replicar para o VMware Cloud via CloudConnect. No caso abaixo vou replicar a maquina virtual do CLIENTE-A.

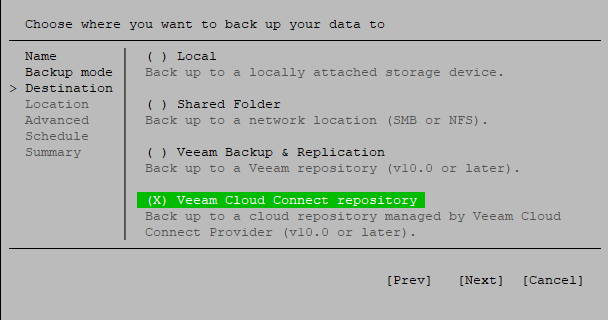

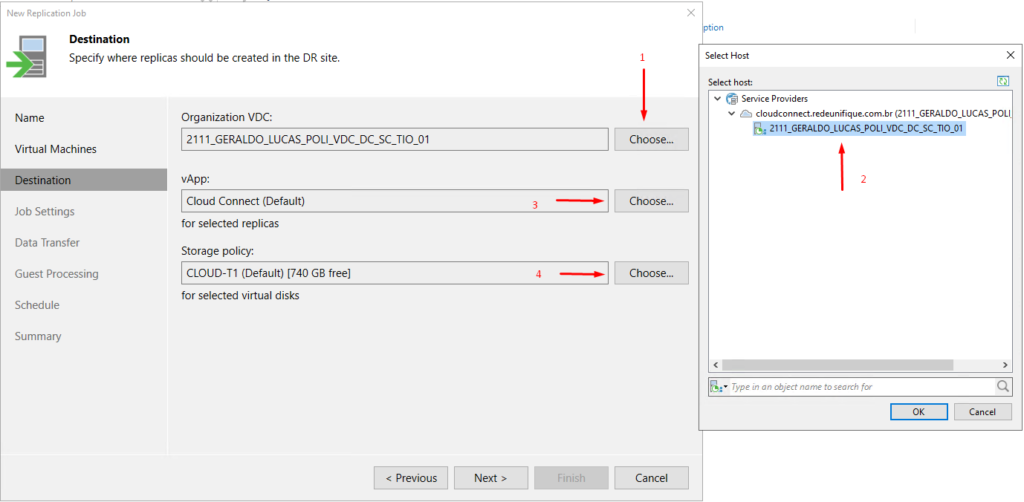

Passo 13

Com a maquina virtual escolhida a replicar temos que apontar o Destino que no nosso caso é um VMware Cloud utilizando CloudConnect :

Item 1 – ORG do VMware Cloud informada pelo seu provedor de Nuvem.

Item 2 – Selecione o VDC ( Virtual Datacenter) cadastrado no passo de numero 2.

Item 3 – vApp, caso você não tenha nenhum vApp no VMware Cloud o Veeam já replica para o vApp default.

Item 4 – Pode ser escolhido as politicas de discos disponíveis em seu Cloud como T1, T2 ou T3.

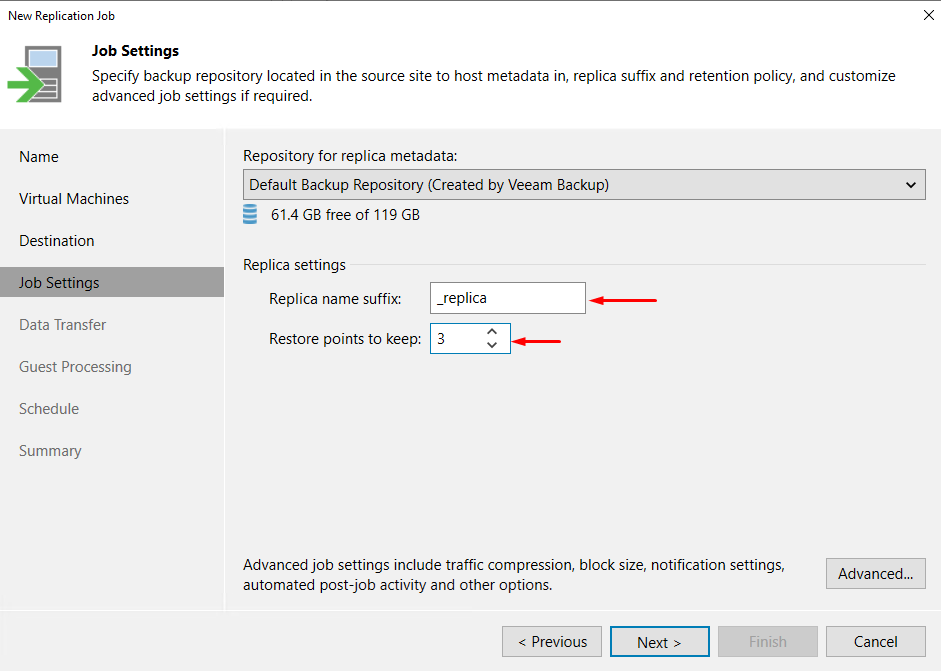

Passo 14

Importante saltar se caso tenha algum repositório especifico que você deseja manter os metadados é importante adiciona-lo antes de chegar nesta etapa. No caso abaixo deixamos o repetitório default do Veeam que acaba sendo o disco do próprio servidor aonde Veeam está instalado.

Alem disto no campo Replica name suffix pode ser adicionado qualquer nome adicionar que você deseja incrementar ao nome da maquina virtual no momento da replicação. Gosto sempre de deixar o suffix como _replica pois fica mais claro na gerencia do VMware Cloud para saber que aquela maquina virtual é uma replica.

Com isso você tambem pode definir quantos restores point de replicação deseja manter na maquina virtual.

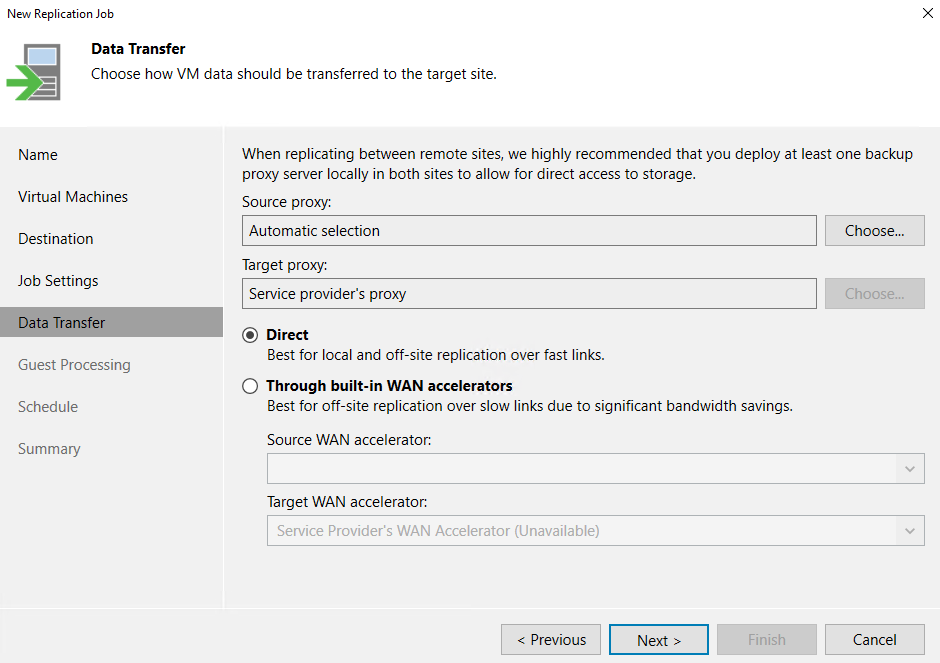

Passo 15

Este passo não aprofundaremos muito, pois você pode selecionar proxy veeam diferentes na sua infraestrutura caso tenha algum servidor de proxy dedicado para grandes demandas e segmentação dos seus backups.

Vamos seguir com o proxy default que é o mesmo servidor do Veeam Server. Lembrando que este é um cenário de laboratório, pequenas replicações e até mesmo o único movimento de mover do seus servidores locais para a nuvem.

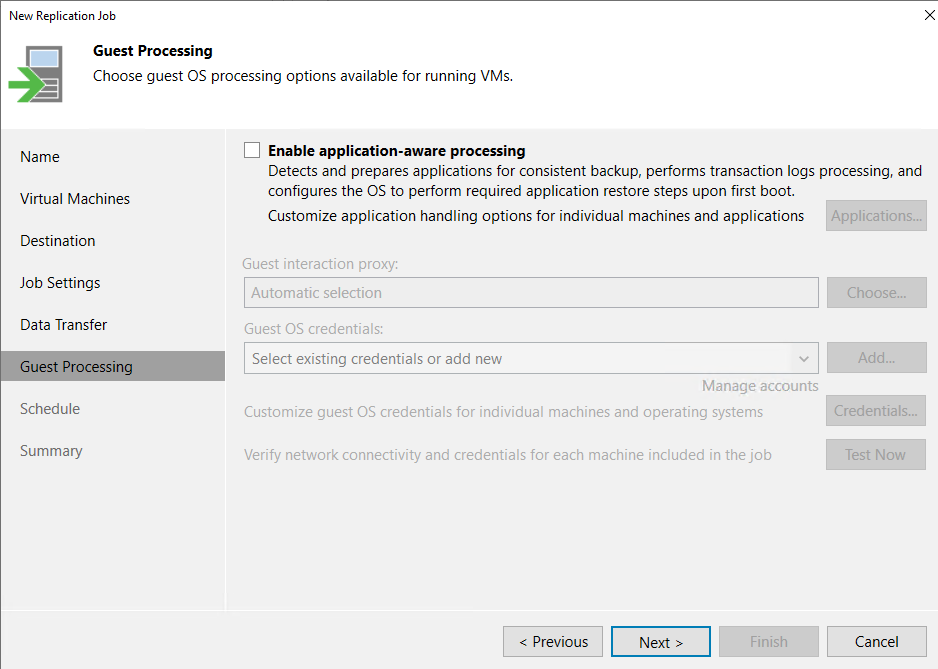

Passo 16

O Guest Processsing tambem é algo que não vamos adentrar nesta configuração básica, nele você pode definir parâmetros de aplicação de banco e até mesmo as credenciais do servidor para gerencia de arquivos da maquina a ser replicada.

No exemplo não estamos definindo nenhum destes parâmetros pois estamos movendo a maquina para a nuvem.

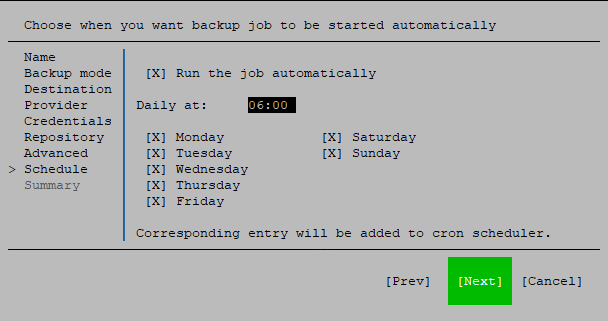

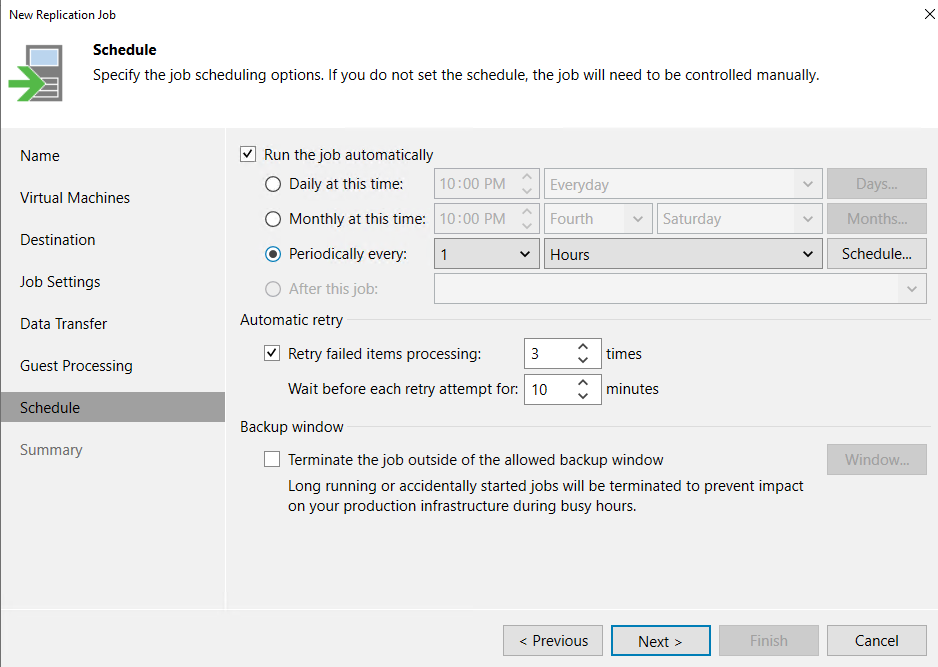

Passo 17

Para finalizar você pode escolher por iniciar o JOB manualmente e replicar a maquina apenas uma vez , ou deixar conforme abaixo replicando a cada 1 hora. E no momento ideal você para o servidor na origem para iniciar o seu servidor na nuvem e garantir a consistência dos dados.

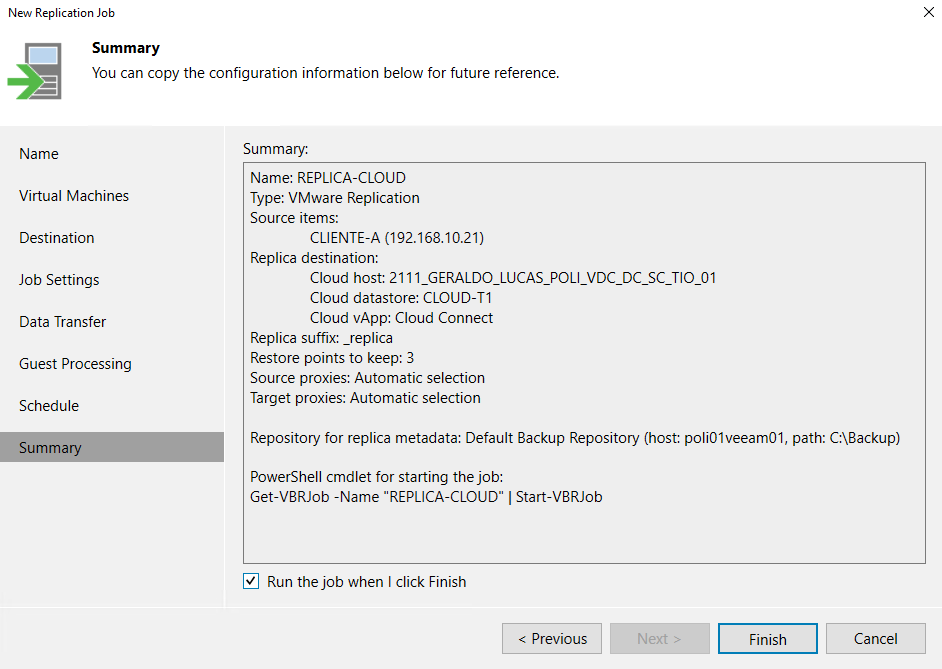

Neste momento podemos ver a replica iniciar e validar nossa maquina virtual no VMware Cloud

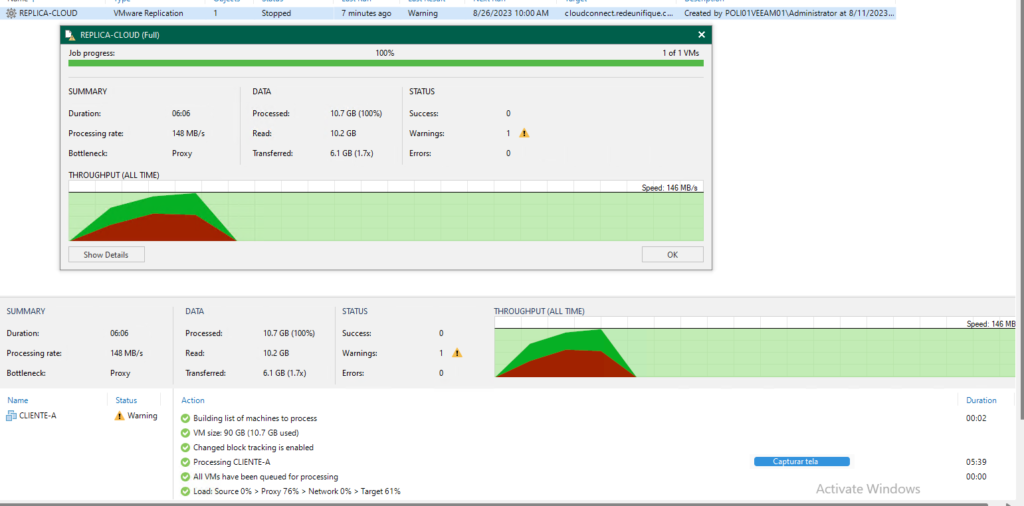

Porem fim nosso JOB começou a replicar e concluiu sem problemas.

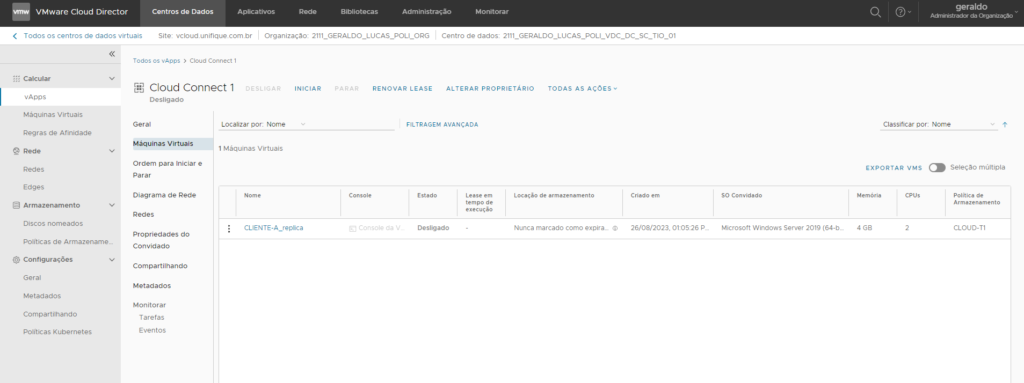

Chegado o grande momento de ver sua maquina dentro do VMware Cloud

Pronto, conforme abaixo podemos ver a maquina virtual foi replicada e já se encontra desligada dentro do VMware Cloud.

Ai cabe a sua estratégia de como migrar seus serviços, muitos casos que vejo clientes desligam seu servidores no VMware, fazem uma replica com a maquina desligada para garantir a consistência e ligam a maquina depois de replicada na nuvem.

Nos próximos materiais aprofundaremos melhor sobre arquiteturas de replicação e configurações avançadas.

Existe vários parâmetros que podem ser melhorados, porem este post visa ajudar pessoas que querem fazer pequenas movimentações e replicas.

Até a próxima.